加州尔湾,2020年8月18日——加州大学尔湾分校的网络物理系统安全研究人员可以利用塞在一次性咖啡杯里的价值50美元的设备扰乱电网的运行。

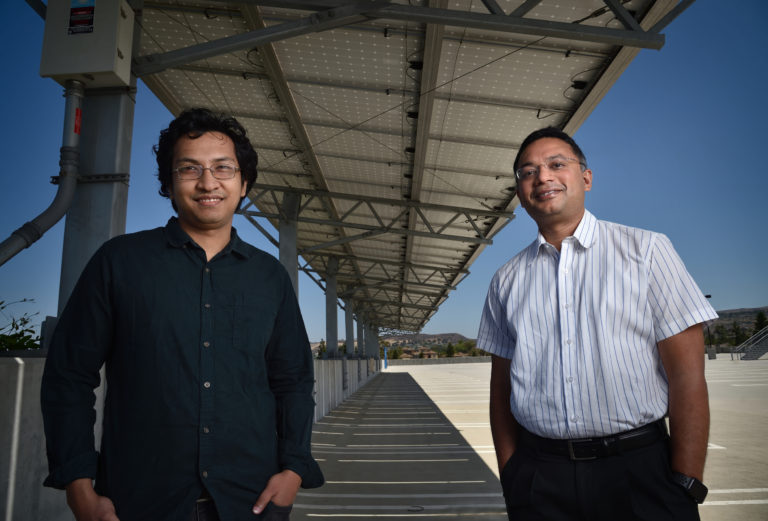

在最近的Usenix安全2020会议上,UCI电气工程副教授Mohammad Al Faruque发表了演讲。他和他的团队透露,欺骗机制可以产生32%的输出电压变化,200%的低频谐波功率和250%的实际功率从太阳能逆变器。

近年来,UCI亨利•萨穆埃尔工程学院(Henry Samueli School of Engineering)的阿尔•法鲁克(Al Faruque)领导的团队已经形成了一种习惯,即在将计算机软硬件与机器及其他基础设施结合起来的系统中寻找可利用的漏洞。除了提高对这些漏洞的认识,他们还发明了能够更好地抵御攻击的新技术。

在这个项目中,Al Faruque和他的团队使用了一个远程欺骗设备来瞄准在许多网格捆绑太阳能逆变器中发现的电磁组件。

“不用碰太阳能逆变器,甚至不用接近它,我只需在附近放一个咖啡杯,然后离开,去世界上任何地方,这样我就可以破坏电网的稳定,”Al Faruque说。“在极端情况下,我甚至可以制造停电。”

太阳能逆变器将屋顶电池板收集的电能直接转换为交流电,供家庭和企业使用。通常,可持续发电将进入微电网和主要电网。许多逆变器依靠霍尔传感器,一种测量磁场强度的设备,基于一种起源于1879年的技术。

阿尔·法鲁克说,正是这个相对古老的小发明使得许多网络物理属性容易受到攻击。除了太阳能逆变器,霍尔传感器还可以在汽车、货运和客运列车、医疗设备和其他应用中找到。

由Al Faruque的团队组装的欺骗设备包括一个电磁铁,一个Arduino Uno微处理器,和一个超声波传感器来测量单元和太阳能逆变器之间的距离。一个Zigbee网络设备被用来在大约100米范围内控制该机制,但也可以被一个Wi-Fi路由器取代,这样就可以在地球上的任何地方进行远程操作。

Anomadarshi Barua是电气工程专业二年级博士生。领导这项技术发展的计算机科学专家说,欺骗设备的组件是如此简单和直接,一个高中学生可以构造它。

“世界各地的学校都教孩子们如何为Arduino处理器编程,”他说。甚至UCI也有教授这项技术的训练营。然而,他们需要更先进的知识来弄清楚系统的控制部分。”

巴鲁阿指出,这样的攻击可能会以个别住宅或整个电网为目标。“你可以用这个装置关闭一个购物中心、一个机场或一个军事设施,”他说。

对于Al Faruque来说,这项由加利福尼亚大学总统办公室的智能电网安全项目支持的努力指出了老技术的缺陷,即使是经验丰富的专家也可能忽略了这些缺陷。他的团队最近得到了美国国家科学基金会(National Science Foundation)的资助,将在9月份启动一个项目,重点是建造新的、更安全的霍尔传感器,这种传感器不会被巧妙放置的咖啡杯所阻挡。

关于加州大学欧文分校:UCI成立于1965年,是久负盛名的美国大学协会最年轻的成员。该校已经产生了三位诺贝尔奖得主,并以其学术成就、一流的研究、创新和食蚁兽吉祥物而闻名。在霍华德·吉尔曼校长的领导下,UCI有超过36,000名学生,提供222个学位课程。它位于世界上最安全、最具经济活力的社区之一,是奥兰治县的第二大雇主,每年为当地经济贡献50亿美元。更多关于UCI的信息,请访问www.uci.edu。

媒体访问:电台节目/电台可以付费使用校内ISDN线采访UCI的教员和专家,但需经学校批准。更多UCI新闻,请访问news.uci.edu。记者可在为记者提供的communications.uci.edu/forjournalists处找到其他资源。

新闻旨在传播有益信息,英文原版地址:https://news.uci.edu/2020/08/18/uci-cyber-physical-security-researchers-highlight-vulnerability-of-solar-inverters/